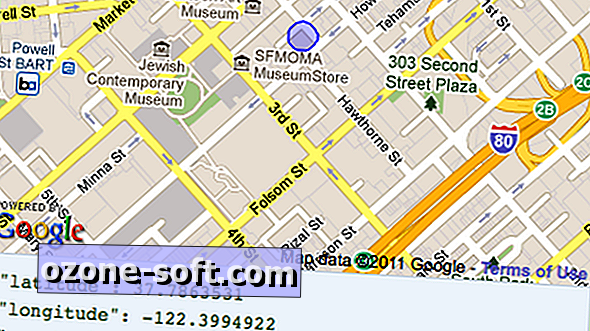

إذا كنت قلقًا بشأن عنوان الشارع لنقطة اتصال Wi-Fi المنزلية الخاصة بك ، فإن Google لديها حل. أعلنت شركة مقرها ماونتن فيو بولاية كاليفورنيا في وقت متأخر من اليوم عن طريقة لإبعاد مالكي شبكات Wi-Fi من قاعدة بيانات الموقع الجغرافي لجوجل ، والتي أعيدت صياغتها هذا الصيف بعد أن لفتت CNET الانتباه إلى مخاوف الخصوصية. الأمر بسيط: كل ما عليك فعله هو إلحاق "_nomap" باسم شبكة Wi-Fi. لذلك "theharrisons" يصبح "theharrisons_nomap". "نظرًا لأننا استكشفنا طرقًا مختلفة لنقاط الوصول إلى إلغاء الاشتراك من خادم الموقع من G

مرحبًا يا أصدقاء فيسبوك ، أنا ذكر ، مستقيم ، وغالبًا ما أجد حسن المظهر ، وهذه رسالة حقيقية: إنها ليست في داخلك. وأعني بها ، أنا واحد من هؤلاء الفتيات الساخنة على Facebook الذي يبدو دائما يائسة ومتحمس في محاولة للاتصال بك والجميع في قائمة الأصدقاء الخاصة بك. على ما يبدو ، من بين 850 مليون مستخدم نشط على فيسبوك ، هناك الكثير من الملفات الشخصية المزيفة التي تم إنشاؤها لنشر الرسائل غير المرغوب فيها والفيروسات. غالبا ما يتم تصنيفها على أنها مرسلي الرسائل

لقد تحدثت مؤخرًا عن تحسين الأمان العام باستخدام كلمات مرور أطول وأسهل في التذكر ، ولكن هناك أيضًا العديد من الخدمات التي تقدم خيار تسجيل الدخول ثنائي أو خطوتين. إذا ما هو؟ يُعرف هذا الإجراء بشكل رسمي باسم المصادقة الثنائية ، وهو إجراء أمان يتطلب منك إدخال كلمة مرور ورمز يتم إنشاؤه ليتم كتابته في اللحظة التي تقوم فيها بتسجيل الدخول. هذا العامل الثاني يعني أن شخصًا ما لن يحتاج فقط كلمة المرور الخاصة بك ، ولكن أيضا الهاتف الذكي الخاص بك أو أي جهاز آخر يستخدم لتسليمك رمز. إذا كنت من مستخدمي Google ، فيمكنك إضافتها إلى تسجيل الدخول إلى Google - حتى شركة Blizzard للعبة توفرها للاعبين. وبطبيعة الحال ،

لا يجب أن يكون من الصعب تذكر كلمات المرور. استمر طويلاً ، وستجعله حتى غير قابل للكسر. كلمات المرور الآمنة هي كابوس. حتى الآن ، تم تعليم معظم الناس للتوصل إلى مجموعات غريبة من الحروف والأرقام والرموز للحفاظ على أمان معلوماتهم. وهذا يعني أيضًا أن معظم الأشخاص يلتزمون أيضًا بالفكرة القديمة التي تحتاجها فقط لإنشاء كلمة مرور تتكون من ثمانية أحرف ، وستكون واضحًا. ولكن في هذه الأيام ، يمكن لجهاز كمبيوتر سطح م

قدم Windows 7 بعض الميزات الرائعة لوضع النوافذ على سطح المكتب بسحب الأشياء إلى حواف مختلفة من الشاشة. إنه شيء يجب على معظم مستخدمي Mac الشعور بالغيرة منه. هناك طريقة لإضافة وظائف مشابهة إلى جهاز Mac الخاص بك ، وواحد هو برنامج رائع يسمى SizeUp. يمنحك هذا مجموعة واسعة من اختصارات لوحة المفاتيح لدفع نوافذ التطبيق على الفور إلى أجزاء محددة من الشاشة. يمكنك جعل نافذة تأخذ ربع الشاشة بالضبط ، أو يمكنك جعل قفزة نافذة عبر

قد يبدو في بعض الأحيان أكثر أمانًا للعودة إلى أيام Pony Express بدلاً من التعامل مع العديد من التهديدات عبر الإنترنت ، ولكن هناك بعض الخطوات البسيطة التي يمكنك اتخاذها لتقليل المخاطر التي تواجهها. أولاً ، الحصول على مجموعة الأمان. منحت CNET برنامج Avast Free Antivirus 7 (للتحميل) و Bitdefender Total Security 2012 (تنزيل) جوائز اختيار المحررين م

انذار امني! يعتبر الانضمام إلى نقاط اتصال لاسلكية عامة مفتوحة فكرة سيئة لأمان بياناتك. فكرة سيئة حقا. عندما تنضم إلى شبكة Wi-Fi مفتوحة ، يتم إرسال بياناتك عبر الهواء بطريقة يسهل على أي شخص آخر في تلك الشبكة أن يستشعرها ويسرقها بل وحتى يسيطر عليها. قراءة سريعة حول Firesheep يجب أن تحصل على وخز العنكبوت. إذا كانت خدمة Wi-Fi العامة شيئًا تحبه حقًا ، فهناك خدمات يمكنها إخفاء بياناتك والحفاظ على سلامتك. نظرنا إلى واحد يسمى Cloak ، وهو متوفر

لذلك ، أفرغت أوربيتز الفاصوليا ، بعضها جيدًا ، وتقول إنها في جوهرها تبيع الأشخاص حسب المتصفح الذي يستخدمونه. وقال الموقع لصحيفة وول ستريت جورنال (يتطلب الاشتراك) أنها اكتشفت أن مستخدمي ماك يميلون إلى دفع ما يصل إلى 30 بالمائة أكثر لغرف الفنادق. (حسنا ، إنهم يدفعون قسطاً من ثمن الكمبيوتر أيضاً ، لذلك ليس مفاجئاً ، على الرغم من أن ما بين 20 و 30 دولاراً أكثر أهمية.) ومن خلال الاستفادة من هذه المعلومات ، قرر أوربيتز تجربة عرض أسعار الفناد

يمكن أن يجعلك حضور ديفكن و Black Hat يشعران قليلاً مثل الغزلان في غابة مليئة بالصيادين. مع محركات الأقراص USB المصابة بالفيروس ، وشبكة Wi-Fi الاستنشاق ، وشارات مع الميكروفونات المدمجة وحتى اختراق خبراء الأمن ، يبدو أن الأمر مجرد مسألة وقت حتى يظهر رقمك إذا لم تكن حذراً. سألت بعض خبراء الأمن عن اقتراحات حول ما يفعلونه لحماية أنفسهم في الأحداث ، وهنا ما قالوه. ما يفعل: • احتفظ بالحد الأدنى من البرامج على الكمبيوتر المحمول ، مثل نظام التشغيل والتطبيقات الضرورية فقط. • قم

لقد ذكرت مسبقًا كيفية العثور على اختصارات Gmail ، كما قامت Lexy Savvides أيضًا بوضع علامة على العديد من أفضل الاختصارات لـ Windows مؤخرًا. هناك أيضًا تطبيق رائع لنظام التشغيل Mac والذي سيساعدك على تعلم اختصار كل لوحة المفاتيح تقريبًا في كل جزء من برامج Mac. يطلق عليه CheatSheet. إنه مجاني ، وبمجرد تثبيته يتصرف كثيرًا مثل نوافذ Gmail المنبثقة. ما عليك سوى الضغط على مفتاح Command لمدة ثلاث ثوانٍ ، وستحصل على نافذة منبثقة تعرض جميع الا

إذا كنت تقرأ هذا ، فمن المحتمل للغاية أن تكون معلوماتك الشخصية متاحة للجمهور. وأعني بكلمة "عام" كل شخص في كل مكان. لنقدم لكم هذه النقطة ، أعرض عليكم معرض A: في وقت سابق من هذا الأسبوع ، تعرض موقع Facebook للنيران عندما تم الكشف عن أن بيانات أكثر من 50 مليون مستخدم في Facebook وجدت طريقها إلى أيدي Cambridge Analytica في المملكة المتحدة ، والتي استخدمتها التقارير لاستهداف أفضل للإعلانات السياسية لحملة ترامب خلال الانتخابات الرئاسية لعام 2016. في حين أن القصة الكاملة حول وضع كامبردج لا تزال غير مفعلة - فقد كان كافياً لـ Facebook لتعليق الشركة من شبكتها - فإن الجانب الأكثر إزعاجًا من القص

تلعب الآن: مشاهدة هذا: تأمين منزلك عن طريق جعلها ذكية 9:09 ملاحظة المحررين الثانية: تم إصلاح المشكلة المتعلقة بفيديو الموقع. شكرا لصبرك. ملاحظة المحررين: إننا نواجه بعض الصعوبات الفنية في إصدار موقع حلقة هذا الأسبوع ، لذا فأنا أستخدم إصدار YouTube أثناء معالجة المشكلة. سأحدث الفيديو عندما يكون إصدار الموقع جاهزًا. نشكرك على صبرك ونأسف للإزعاج. أفضل طريقة لتأمين منزلك لا تزال مع deadbolt سميكة لطيفة وباب قوي جيد. هذا لا يعني أنه لا يمكنك تحسين أمان منزلك باستخدام الأجهزة ا

رقم هاتفك الخلوي هو واحد من العديد من عناصر المعلومات الشخصية التي يتم شراؤها وبيعها عبر الإنترنت. تصف ورقة الحقائق الخاصة بمقاصة حقوق الخصوصية بشأن حماية سجلات هاتفك الأعمال التي تبيع المعلومات المتعلقة بأي رقم هاتف خلوي توفره لهم ، بما في ذلك الاسم والعنوان المرتبطين بالرقم. الكثير من الأنشطة التجارية التي تتصل بها تجمع رقم هاتفك وأية معلومات أخرى عن معرف المتصل تقدمها. عليك أن تتخيل أن بعض (معظم؟) تلك الشركات تقوم ببيع أو تداول أو استخدام المعلومات التي تجمعها عن عملائها. ولهذا السبب فمن المنطقي ع

هناك الكثير من الحديث في الآونة الأخيرة حول التطبيقات المتسربة: Angry Birds وخرائط Google هي من بين تطبيقات الهواتف الذكية المُتهم بإبلاغ الحكومة بجميع المعلومات عن هويتك وما الذي كنت تفعله ، كما ذكر نيك ستات في أواخر الشهر الماضي. قصص ذات الصلة أضف شريط البطارية أعلى شاشة Android باستخدام شريط الطاقة جيلي بين تسرب على 60 في المئة من أجهزة أندرويد خمس طرق نجوت من التبديل من iPhone إلى Android بدعة؟ Wo

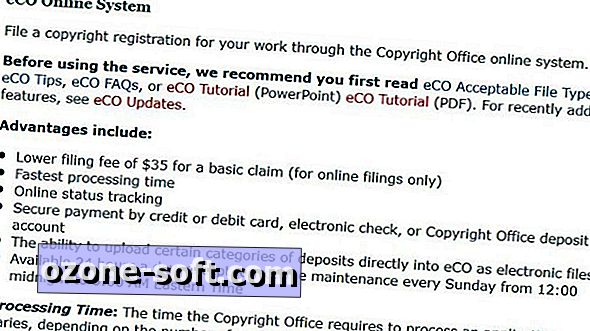

"Going viral" هو علامة مؤكدة على نجاح الفيديو أو الصورة أو أي مشاركة أخرى في خدمة مشاركة ويب. ولكن ماذا يحدث عندما يبدأ أحدهم في جني الأموال من الاستخدام غير المصرح به لإبداعك؟ تنشئ حقوق الطبع والنشر الخاصة بك على المواد التي تقوم بإنشائها في اللحظة التي تقوم فيها بنشرها. إن أبسط طريقة لفرض حقوق الطبع والنشر الخاصة بك على إبداعاتك هي إرسال الطرف المتعدي إخطارًا بالكف عن ذلك. عادة ما يكون ذلك مطلوبًا لإزالة العنصر من الموقع المسيء. ومع ذلك ، إذا كنت تسعى إلى استرداد التعويضات

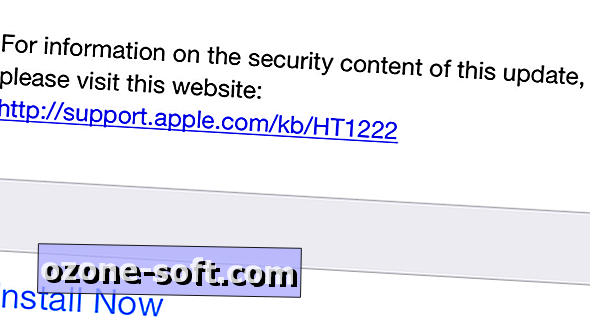

يمكنك الحصول على أجهزة iOS و OS X - وهذا تحديث أمني لا يمكنك تجاهله. ووفقًا لدراسة أجرتها Chitika تم إصدارها أمس ، فإن 25.9٪ فقط من المستخدمين قاموا بتحديث نظام التشغيل الخاص بهم بإصلاح خطأ يمنع الأطراف الثالثة من اعتراض النشاط على جهاز iOS. وبشكل أكثر تحديدًا ، بدون التحديث ، لا يتحقق النظام من أسماء المضيف SSL / TLS ، بحيث يتم ترك الاتصالات التي يجب تشفيرها مفتوحة على مصراعيها. كما يظهر نفس ثقب الأمان في الأن

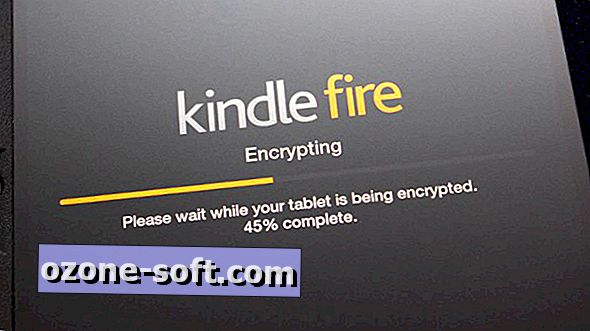

يمكن أن يكون تشفير الجهاز طريقة رائعة للحفاظ على أمان بياناتك في حالة وقوعها في الأيدي الخطأ. ومع ذلك ، فبالنسبة للعديد من المستخدمين ، يمكن أن يكون الأمر مبالغًا فيه ، وعادةً ما يكون هناك أداء تم الوصول إليه على جهاز تم تشفيره. عادةً ما يكون استخدام رمز PIN لتأمين الجهاز أداة رادعة وأدوات برمجية فعالة مثل Find My iPhone ومدير جهاز Android يمكن أن يساعد في تعقب الأجهزة المفقودة أو قفلها أو مسحها. لسوء حظ ما

يتلقى مستخدمو Netflix رسائل بريد إلكتروني مزيفة تخبرهم بتعليق حسابهم وتوجيههم للاتصال برقم مجاني لاستعادة الوصول. ويخدعه شخص الدعم المزيف لـ Netflix / Microsoft في منح حق الوصول الجنائي إلى جهاز الكمبيوتر الخاص به ، كما يشرح فوكس تان آلن من Techlicious. ليس فقط هو سرقة معلوماتهم الشخصية ، والضحايا ابتزوا لضراوة لدفع 400 دولار "لإصلاح" المشكلة. إليك الحل الحقيقي: لا تنقر فوق أي رابط في رسالة بريد إلكتروني. بدلاً من

مع العطلة هنا والمزيد من الأدوات والممتلكات والعناصر العشوائية على الطريق ، حان الوقت للتفكير في كيفية إنشاء قائمة جرد لجميع ممتلكاتك. إنشاء مخزون يجعل عملية استبدال العناصر من خلال شركة التأمين الخاصة بك أسهل ، في حال يجب أن تقع ضحية لكارثة طبيعية أو اقتحام. بعد التحدث إلى وكيل التأمين وتصفح مواقع شركة التأمين على الويب للحصول على أفضل الممارسات ، إليك أفضل النصائح لإنشاء قائمة مفصلة بالممتلكات في منزلك. كن دقيقا أهم جانب في إنشاء قائمة جرد هو التأكد من أنها دقيقة

في بعض الأحيان يبدو أنني يجب أن أجيب على هاتفي بالسؤال: "ما الذي تبيعه؟" على الرغم من أن أرقام هواتفنا المنزلية والمحمولة قد تمت إضافتها إلى سجل عدم الرد على طلب لجنة التجارة الفيدرالية بمجرد استلامنا لها ، إلا أن الإزعاج غير المطلوب يدعو إلى الاستمرار. ذلك لأن سجل الحكومة يمنع فقط المسوقين عبر الهاتف - وليس كلهم. وفي حين أن معظم شركات التسويق عبر الهاتف الشريفة تكرم رغبات الناس بعدم تلقي مثل هذه المكالمات ، فإن العديد من الناس يتجاهلون شرط عدم الاتصال

علة Heartbleed فقط لا يترك. عندما أعلنت Google أنها قامت بتصحيح الخدمات الأساسية ، ذكرت أيضًا أن Android لم يتأثر إلى حد كبير ، باستثناء واحد (كبير) - الأجهزة التي تعمل بنظام Android 4.1.1. والخبر السار هو أن Google قد أرسلت بالفعل تصحيحًا إلى شركائها في Android. الأخبار السيئة؟ والآن علينا أن ننتظر

وقد تم إيلاء الكثير من الاهتمام هذا الأسبوع إلى الثقب الأمني Heartbleed الذي أثر على مئات الآلاف من خوادم الويب. قراءة الكاتب ريتشارد نييفا شرح كيف يمكنك حماية نفسك من علة Hearbleed. باختصار ، أفضل حماية هي تغيير كلمات مرور الويب الخاصة بك. كلهم. في منشور من كانون الأول 2011 ، شرحت كيف يمكنك إتقان فن كلمات المرور.

من يستطيع أن يتذكر كلمات المرور التي لا تعد ولا تحصى الموجودة على شبكة الإنترنت ، والتي طُلب منا إدخالها في صناديق الدماغ الزائدة عن الحاجة؟ وكيف نتأكد من أنهم لا يقعون في أيدي المارقين؟ إجابة واحدة هي أن تتحول إلى مدير كلمات المرور LastPass - وهي خدمة تقوم بإنشاء معرف آمن على جهاز الكمبيوتر الخاص بك والذي سيتذكر كلمات المرور الخاصة بك ويسجل دخولك إلى مواقعك المفضلة بدون جهد. كل حساب على شبكة الإنترنت لدينا بيانات المخازن التي أدخلناها عن أنفسنا ويجب حماية كل شيء. في هذا الدليل ، سننظر في سبب استخدامك لاستراتيجية أفضل لحماية كلمة المرور ، وأسباب الثقة في LastPass ، وكيفية تثبيتها وكيفية استخدام

علة Heartbleed أمر خطير. تم الكشف عن خلل Heartbleed منذ أقل من يومين ، وقد أرسل مواقع وخدمات عبر الإنترنت إلى وضع التصحيح. للحصول على شرح متعمق لما هو Heartbleed بالضبط ، وماذا يفعل ، وقراءة هذا المنصب من قبل ستيفن Shankland الخاصة بنا. من حيث الجوهر ، قد يعرض هذا الخطأ اسم المستخدم وكلمة المرور على مواقع مثل Facebook و Google و Pinterest والمزيد. باستخدام موقع Alexa.com ، كنا نتصفح

بعض مرفقات البريد الإلكتروني أكثر حساسية من غيرها ، مثلما يكون بعض مستلمي البريد الإلكتروني أكثر مسؤولية من غيرهم. يتيح لك إضافة Chrome docTrackr تشفير مرفقات Gmail وتعيين الأذونات وتدميرها عن بُعد. كما أنه ينبهك عندما يقوم المستلم بفتح مرفق أو طباعته ، حتى تتمكن من الاتصال بالشنانيغين في المرة التالية التي يدعي فيها صاحب الرحلة أنه لم يستل

إذا كنت من مستخدمي Facebook الذين لم يكلف نفسه عناء تغيير إعدادات الخصوصية الافتراضية للخدمة ، فأنت لست وحدك. في مايو 2012 ، أفاد "لانس ويتني" عن دراسة "تقارير المستهلك" التي خلصت إلى أن ملايين مستخدمي فيسبوك لا يستخدمون ، أو غير مدركين ، عناصر تحكم خصوصية الخدمة. لا تجعل واجهة Facebook بالتأكيد من السهل ضبط إعدادات الخصوصية. كما أشرت في مشاركة سبتمبر الماضي حول كيفية تأمين حساب Facebook الخاص بك في ست خطوات سهلة ، فإن الشبكة الاجتماعية تحتوي على 40 إعدادات

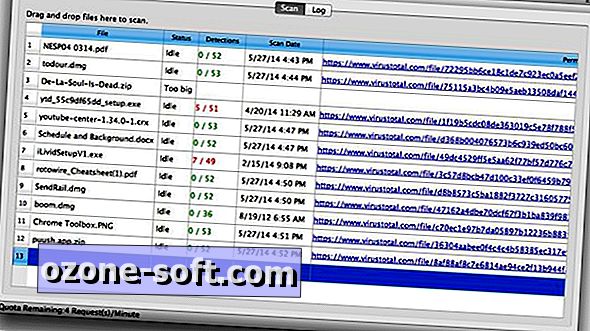

لقد أصبح من السهل على مستخدمي Mac مسح الملفات المشبوهة. بالأمس ، أصدرت Google إصدارًا من برنامج VirusTotal Uploader لأجهزة Mac ، وهي أداة تتيح لك سحب الملفات وإفلاتها لفحص البرامج الضارة المشتبه فيها مع أكثر من 50 تطبيقًا لمكافحة الفيروسات. يمكن لأي شخص استخدام موقع VirusTotal لتحميل ملف ومسحه ضوئيًا ، ولكن تطبيق VirusTotal Uploader يوفر سهولة السحب والإفلات. كانت متوفرة لمستخدمي Windows ، والآن يمكن ل

يوفر Facebook العديد من الأدوات والإعدادات التي يمكنك من خلالها حماية خصوصيتك. ولكن ما زال عليك التحكم في مصيرك المرتبط بالشبكة الاجتماعية. في يوم الخميس ، عدّل Facebook الخيار الافتراضي للأعضاء الجدد بحيث لا تتم مشاركة التحديثات إلا مع الأصدقاء وليس مع الجمهور. تماشيًا مع هذا التغيير ، لننطلق في جولة عبر إعدادات الخصوصية الأساسية في Facebook. يمكن أن يساعدك تشديد هذه الإعدادات في ضمان أنك مخفي قدر الإمكان على أكبر شبكة اجتماعية في العالم. أولاً ، يمكنك تغيي

ويطلب موقع eBay من المستخدمين تغيير كلمات المرور الخاصة بهم في أعقاب اختراق أمان لقاعدة بيانات تحتوي على كلمات مرور مستخدم. فقط كيف وأين تقوم بتغيير كلمة المرور الخاصة بك؟ تنشر الصفحة الرئيسية لموقع eBay إشعار تحديث كلمة المرور مع رابط "معرفة المزيد" إلى صفحة أخرى تشرح ما حدث. ولكن لا ارتباطات الصفحة مباشرة بخيار تغيير كلمة المرور الخاصة بك ، مما يترك المستخدمين في حالة انحراف إذا كانوا لا يعرفون ماذا يفعلون أو أين يذهبون. لجميع مستخدمي موقع eBay ، إليك كيفية تغيير كلمة المرور: قم بتسجيل

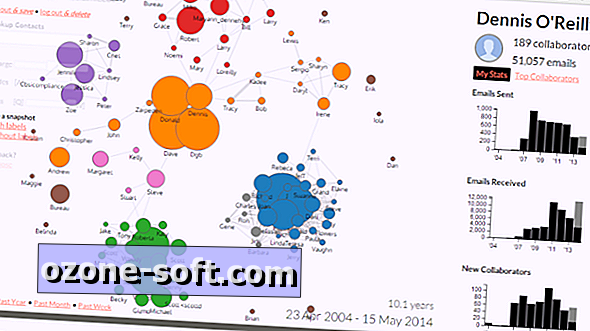

البيانات الوصفية تقول الكثير عنك. عندما ركضت 10 أعوام من رسائل Gmail من خلال "أداة التمثيل البصري للبيانات عن طريق البريد الإلكتروني الغامر لـ MIT Media Labs" ، تنبأت الصورة الناتجة (كما هو موضح أعلاه) بالعلاقات مع مراسلي المتكرر بدقة غير معقولة. يقوم برنامج Immersion بمسح الحقول من ، وإلى ، و Cc ، و Timestamp من الرسائل في Gmail ، أو Yahoo Mail ، أو MSExchange. أظهر فحص حساب Gmail الخاص بي أنني تلقيت أكثر من 50000 رسالة

معظمنا يفعل ما بوسعنا لتجنب ملامسة البرامج الضارة. أندرو براندت يقضي يومه في جذب الأشياء. كمدير بلوستر سيستمز لبحوث التهديد ، يستخدم براندت خادم إنترنت "وعاء العسل" الذي يهدف إلى اكتشاف مزودي البرامج الضارة في القانون. وبينما كان براندت يعبّر عن وعاء العسل لي ، أخبرته أنه كما لو كان يعيش على حافة بركان. "إنه أشبه بمشاهدة أحد الكاميرات الأمنية المرئية التي تركز على منطقة عالية الجريمة&quo

إذا كنت لا تستخدم مصادقة بخطوتين ، فيجب أن تكون. أدرك مدى صعوبة ظهور المشكلة في البداية ، ولكن في النهاية ، يجب أن يكون الأمن هو الأولوية القصوى عندما يتعلق الأمر بحساباتك على الإنترنت. لنكن صريحين: يستغرق تسجيل الدخول إلى حساب عبر مصادقة بخطوتين وقتًا أطول من تسجيل الدخول بشكل طبيعي. عادةً ما يتطلب منك إدخال كلمة المرور الخاصة بك

ما مدى سوء هو سرقة الهاتف الذكي الوباء؟ يتهم المدعي العام في منطقة سان فرانسيسكو ، جورج جاسكون ، شركات الهاتف بالربح من الهواتف المسروقة ، كما ذكر مايكل شيرر الشهر الماضي في موقع تايم سوامبلاند. جاسكون هو واحد من العديد من المسؤولين القائمين على إنفاذ القانون الذين يطالبون بمطالبة شركات الطيران بتطبيق التكنولوجيا التي تعمل على تعطيل الهواتف المسروقة

لا تعقيد التكنولوجيا حياتنا فحسب ، بل إنها تؤدي أيضًا إلى عدد من الوفيات . تخيل تحدي المحاسبة لجميع الأصول الرقمية الخاصة بك بمجرد أن تعاد إلى بافالو. حتى إذا كنت تفكر في إرسال رسائل البريد الإلكتروني ، والرسائل النصية ، ومشاركات وسائل الإعلام الاجتماعية ، فمن المحتمل أنك قمت بتخزين الصور ومقاطع الفيديو والمستندات الشخصية للغاية على واحد أو أكثر من خدمات الويب. ربما تريد توريث بعض أو كل هذه العناصر للعائلة والأصدقاء. إذا كنت تدير نشاطًا تجاريًا عبر الإنترنت ، فإن ضمان الانتقال السلس في حالة زوالك يصبح أكثر أهمية. لتخفيف العبء على الأشخاص الذين تتركهم وراءهم ، خذ بعض الوقت لإعداد الترتيبات الرقم

ليس سرا أن أي معلومات تقدمها إلى خدمة Google ليست سرا. عندما غيّرت Google بنود الخدمة في العام الماضي ، منحت الشركة نفسها وأية شركة أخرى أنها تختار الوصول الكامل وغير المقيد إلى الإصدارات المجهولة المصدر (التي نأمل) من جميع الرسائل التي ترسلها وتتلقاها عبر Gmail ، وجميع الملفات التي تحمِّلها إلى Google Drive وجميع البنود التي تدخلها في مربع بحث Google. نظرًا لأن شركة Rafe Needleman التابعة لشركة CNET قد أبلغت في نيسان 2012 ، فإن حقوق Google تتجاوز مجرد الاطلاع على معلوماتك الشخصية. تشمل شروط خدمة Google ما يلي: عند تحميل أو تقديم محتوى إلى خدماتنا ، فإنك تمنح Google (وتلك التي نعمل معها) ترخيصً

ربما تكون واحدًا من العديد من مستخدمي Facebook الذين اتصلت بهم الشركة في الأسبوع الماضي حول زوال إعداد البحث "من يمكنه البحث عن مخططك الزمني حسب الاسم". يستمر البريد الإلكتروني في Facebook في الإعلان عن إيقاف الميزة لتوضيح كيفية تقييد المعلومات التي تشاركها على الخدمة. للأسف ، لم تعد هناك طريقة للحد من المعلومات الشخصية على مستوى العالم التي يشارك فيها Facebook مع الجميع ؛ يمكنك القيام بذلك فقط لكل مشاركة منفصلة باستخدام محدد الجمهور. يوضح مركز مساعدة Facebook ما يلي:

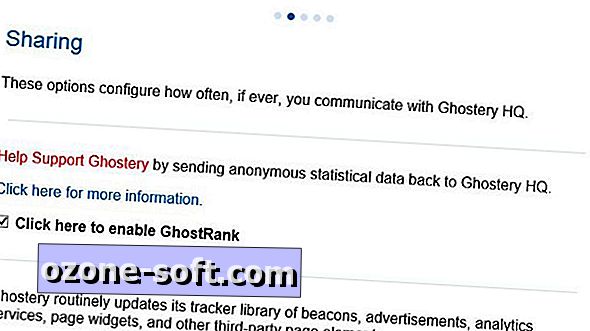

إذا سألت الناس ما يحلو لهم أقل عن الإنترنت ، فمن المحتمل أن تكون العناصر الثلاثة في أعلى قائمة شكاويهم عبارة عن برامج تتبع ، وإعلانات ، وفيروسات. على الرغم من أنك قد لا تتمكن من التخلص من هذه المشاكل وغيرها من مشكلات الويب ، يمكنك تقليل تأثيرها على التصفح من خلال ثلاثة إضافات مجانية لمتصفح Firefox و Google Chrome و Internet Explorer: Ghostery و Adblock Plus و Web of Trust. (لاحظ أن Adblock Plus غير متوفر لـ IE ؛ يتم منع الإعلانات في Internet Explorer 10 باستخدام ميزة حماية تتبع البرنامج ، كما هو موضح أدناه). افعل بنفسك لا تتبع مع Ghostery توضح مقالة يوم أمس حول كيفية تحسين الأمان في Firefox و C

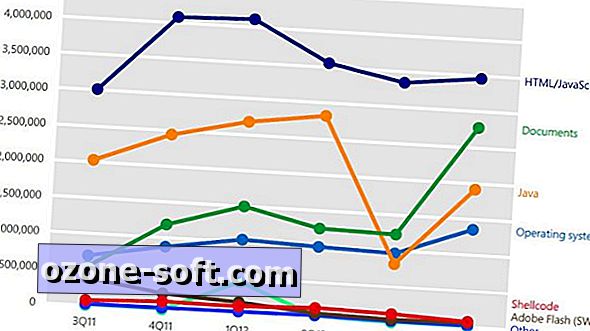

مثل نظرائهم في العالم الحقيقي ، يبحث مجرمو الكمبيوتر دائمًا عن نقاط الضعف التي يمكنهم استغلالها. فبدلاً من وجود نافذة مفتوحة أو محفظة غير مراقبة ، يشاهد مزودو البرامج الضارة ثغرات في البرامج التي تسمح لهم بتركيب شحنات التجسس والسرقة على أجهزة الكمبيوتر الخاصة بالمستخدمين غير المرتابين. نظرًا لأن أحدث مجلد 14 من تقرير معلومات أمان Microsoft يشير إلى أن المتصفحات أصبحت الهدف المفضل لمحترقي الكمبيوتر. في الربع الأخير من عام 2012 ، كانت جافا سكريبت و HTML المصدر الأكثر احتمالًا للإصابة بعدوى الكمبيوتر ، وفقًا للإحصائيات ا

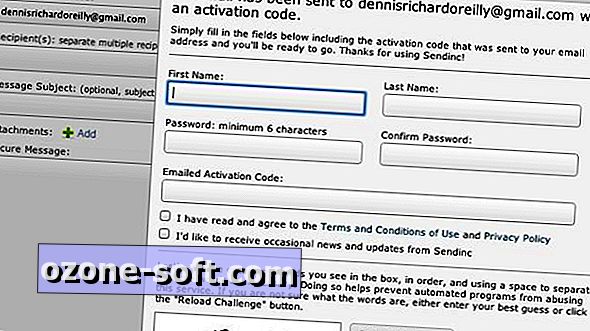

عندما بدأت ، لم يكن لدي أي نية للانسحاب من جوجل. وكما وصفتُ في مشاركة من حزيران (يونيو) الماضي ، فقد أصبح عنوان Gmail العام أكثر صعوبة مما كان يستحقه ، لذا قمت بالتبديل إلى خدمة Webmail أخرى. الآن عنوان Gmail هو استقبال فقط. وبالمثل ، في شهر يوليو الماضي ، اختبرت خدمتين مجانيتين تتيحان لك تشفير الملفات المخزنة على Google Drive

قدمت Microsoft عملية التحقق من خطوتين (2FA) منذ أوائل 2013. تُعرف أيضًا باسم المصادقة الثنائية أو المصادقة بخطوتين ، حيث تعزز العملية أمان حسابك من خلال مطالبتك بإدخال كلمة المرور (الخطوة 1) ، ثم رمز الأمان (الخطوة 2). يمكن إرسال رمز الحماية إليك عبر البريد الإلكتروني أو الرسائل النصية القصيرة أو المكالمات الهاتفية أو يمكنك استخدام تطبيق جهة مصادقة على جهازك المحمول. تم

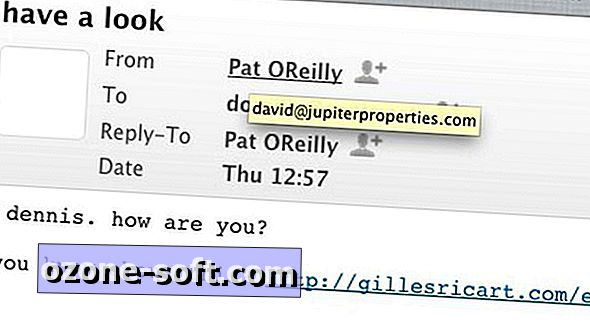

مرة واحدة أو مرتين في الأسبوع ، تفشل عملية خداع التصيد الاحتيالي "فلاتر وأراضي خدمات البريد الخاصة بي في أحد صناديق البريد الوارد الخاصة بي. عادة ما يظهر اسم مألوف في الحقل من وشيء مثل "إلقاء نظرة" أو "ما رأيك في هذا؟" في سطر الموضوع. في نص الرسالة هو رابط غريب. (لا تنقر فوقه!) في إحدى رسائل التصيد الاحتيالي التي تلقيتها مؤخرًا ، يتم إدراج اسم شقيقتي في حقلي "من" و "الرد على" ، ولكن عندما أتحو

لا تعرف عادةً أن بريدك الإلكتروني قد تم اختراقه إلى أن يسمح لك صديق بمعرفتك بذلك ، وبهذا تكون قد أرسلت بريدًا إلكترونيًا إلى عشرات الأصدقاء وأفراد العائلة وزملاء العمل رابطًا إلى "فيديو رائع حقًا" لنرى الآن! " إنه محرج. انه حرج. سوف تسأل ، "لماذا أنا؟" إذا كنت غير محظوظًا بما يكفي لإلقاء القبض عليك في هذا المخلل ، اتبع هذا الدليل. يكمن الأمل في أنه في حالة

تعد ميزة استشعار بصمات الأصابع على iPhone 5S ، والمعروفة بـ Touch ID ، أداة أمان مناسبة تسهّل فتح iPhone ، مقارنةً باستخدام رمز PIN المكون من 4 أرقام. كما أنه يسمح بالمشتريات من iTunes ومتجر التطبيقات دون الحاجة إلى كتابة كلمة مرور Apple ID الخاصة بك. إذا كنت تستخدم بالفعل رقم تعريف شخصي مكون من 4 أرقام ، فستجد على الأرجح رقم تعريف اللمس أكثر ملاءمة. إذا لم تستخدم أي حماية على الإطلاق ، فقد يكون Touch ID هو مقيا

ملاحظة المحررين: هذه المشاركة جزء من سلسلة متواصلة. للأجزاء الأخرى ، راجع قسم القصص ذات الصلة. إذا كنت قلقاً بعد قراءة تقرير CNET الأخير بأن معظم أجهزة التوجيه المنزلية يمكن اختراقها بسهولة ، فأنا لا ألومك. بدت الدراسة مشؤومة ، لكن الخبر السار هو أن شبكتك من المحتمل أن تكون أقل حساسية بكثير مما يقترحه التقرير. والأهم من ذلك ، هناك أشياء يمكنك القيام بها للتأكد من أن

جنبا إلى جنب مع إصلاح التصميم فيسبوك يأتي مجموعة من إعدادات الخصوصية الجديدة التي يمكن أن تحمي المعلومات التي تحافظ على الخصوصية ، ومنع الأطراف الثالثة من الوصول إلى المعلومات الخاصة بك. في طريقة Facebook الكلاسيكية ، يتم إخفاء هذه الإعدادات المهمة تحت موقع مصمم حديثًا ، مما يجعل من الصعب على المستخدمين التحكم في بياناتهم. بعد بعض الاستك

إن الإفصاح الأخير عن مراقبة الحكومة الأمريكية للهاتف ونشاط الإنترنت قد زاد من الاهتمام بالخدمات التي تعد بعدم جمع أو مشاركة معلوماتنا الشخصية. إحدى هذه الخدمات هي DuckDuckGo ، وهو محرك بحث يركز على الخصوصية والذي شهد قفزة في حركة المرور منذ أن حطمت الأخبار في وقت سابق من هذا الشهر برنامج المراقبة الإلكترونية PRISM التابع لوكالة الأمن القومي. أفاد تقرير Stuart Dredge لصحيفة Guardian بأن عدد عمليات البحث اليومية لـ DuckDuckGo بلغ أعلى مستوى له على الإطلاق عند 3.1 مليون في 17 يونيو ، وهو أعلى بكثير من متوسطه اليومي البالغ 1.8 مليون عملية بحث يومية قبل ظهور PRISM. هذه الأرقام تتضاءل أمام حركة بحث G

واحدة من أسلم وأبسط تدابير أمن الكمبيوتر المتاحة أصبحت شائعة تدريجيا. تضيف المصادقة الثنائية طبقة الحماية إلى طريقة كلمة المرور القياسية للتعرّف عبر الإنترنت. هذه التقنية سهلة وسريعة نسبيا ومجانية. إذا ما هي المشكلة؟ يسارع النقاد إلى الإشارة إلى أوجه القصور في المصادقة الثنائية: فهي تتطلب عادة رمز USB أو هاتفًا أو جهازًا آخر يسهل خسارته ؛ تضحي ببعض الخصوصية م

تمتلئ سيارات اليوم بأحمال من تكنولوجيا لوحة المعلومات: نظام تحديد المواقع العالمي لإرشادك ، اتصالات البيانات التي تزيد من السلامة والراحة ، وأنظمة الاتصال بدون استخدام اليدين بلوتوث لتبقيك على اتصال مع الأشخاص المهمين في حياتك. لكن لا أحد يرغب في إدخال عنوان منزله يدويًا في نهاية كل يوم أو حفظ كل رقم في دفتر العناوين ، لذلك من أجل العمل بسلاسة ، تخزن هذه التقنية قليلاً من بياناتك الشخصية. بنفس الطريقة التي تفكر ب

يستمر معدل اعتماد الأجهزة المحمولة في الارتفاع ، مع قيادة Android للأسلوب. تم العثور الآن على نظام التشغيل مفتوح المصدر الذي تقوده Google على أكثر من نصف جميع الهواتف الذكية. في الواقع ، وجدت شركة الأبحاث Strategy Analytics أن 81.3 بالمائة ، أو 204.4 مليونًا ، من الهواتف الذكية التي تم شحنها في الربع ا

المخاطر التي تهدد هواتف Android والأجهزة اللوحية من البرامج الضارة - أو البرامج المكتوبة بـ "النية الخبيثة" - ترتفع بسرعة. هذه التهديدات تتكاثر بسرعة أكبر من جريميلينس في حوض السباحة ، فكيف تحمي جهازك من الأفعال القذرة لعمال الشر؟ وكما هو الحال في أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows ، يمكن للبرامج الضارة سرقة معلومات بطاقة الائتمان وقوائم جهات الاتصال. ومع ذلك ، تشير التقارير الأخيرة إلى أن أكثر حمولات البرامج الضارة الشائعة هي حاليًا تطبيقات SMS متميزة لسرقة أموالك. هناك طريقة أخرى يمكن بواسطتها اختراق البرامج الضارة عن طريق تسجيل مكالماتك الهاتفية وإرسالها إلى بعض القراص