إنه مخطط للتصيد الاحتيالي حتى أن المصادقة متعددة العوامل وتغيير كلمة المرور لن يتم إصلاحها.

يوم الأربعاء ، انتشر هجوم تصيد هائل لمحرر مستندات Google عبر Gmail ، حيث اختطف حسابات الأشخاص وأرسل رسائل غير مرغوب فيها إلى قوائم جهات الاتصال الخاصة بالضحايا. أغلقت Google الهجوم سريعًا ، مما أثر على حوالي 0.1 بالمائة من مستخدمي Gmail.

حتى عند هذا العدد القليل ، مع ما يقرب من 1 مليار مستخدم Gmail ، لا يزال هناك مليون شخص على الأقل يتعرضون للخطر. كما أن اكتشاف التصيد الاحتيالي المعتاد الذي تقدمه Gmail لا يمكن منعه لأن الهجوم لم يكن يحتاج حتى إلى الضحايا لكتابة كلمات المرور الخاصة بهم.

اعتمدت عملية خداع التصيد الإلكتروني على استغلال OAuth ، وهو مخطط نادر كشف نفسه للعالم يوم الأربعاء. يتيح OAuth ، والذي يعني مصادقة مفتوحة ، للتطبيقات والخدمات "التحدث" لبعضها البعض بدون تسجيل الدخول إلى حساباتك. فكّر في كيفية قراءة Amazon Alexa لأحداث تقويم Google ، أو كيف يمكن لأصدقائك على Facebook رؤية الأغنية التي تستمع إليها على Spotify. في السنوات الثلاث الأخيرة ، قفزت التطبيقات التي تستخدم OAuth من 5،500 إلى 276،000 ، وفقًا لـ Cisco Cloudlock.

وقال غريغ مارتن: "الآن وقد أصبحت هذه التقنية معروفة على نطاق واسع ، فمن المحتمل أن تشكل مشكلة كبيرة - فهناك العديد من الخدمات عبر الإنترنت التي تستخدم OAuth ، ومن الصعب عليهم فحص جميع تطبيقات الطرف الثالث بشكل كامل". الرئيس التنفيذي لشركة الأمن الإلكتروني Jask ، في رسالة بريد إلكتروني.

كيف كان استغلال مستندات Google مختلفًا عن هجمات التصيد التقليدية؟

يبرز هجوم تصيّد نمطي على موقع ويب يهدف إلى خداعك لكتابة كلمة المرور الخاصة بك ، وإرسال معلومات حساسة إلى اللص أو تسجيل الدخول في قاعدة بيانات.

مع استغلال OAuth ، كما هو الحال في عملية احتيال مستندات Google ، يمكن اختطاف الحسابات دون أن يكتب المستخدم أي شيء. في مخطط مستندات Google ، أنشأ المهاجم إصدارًا زائفًا من محرّر مستندات Google وطلب الإذن بقراءة رسائل البريد الإلكتروني للضحية وكتابتها والدخول إليها.

من خلال منح إذن استغلال OAuth ، فإنك بذلك تمنح الأشخاص الأشرار حقًا حق الدخول إلى حسابك دون الحاجة إلى كلمة مرور.

لماذا لا يمكنني تغيير كلمة المرور الخاصة بي؟

لا يعمل OAuth عبر كلمات المرور ، ولكنه يعمل من خلال رموز الإذن المميزة. إذا كانت كلمة المرور هي مفتاح قفل أبواب حسابك ، فإن OAuth هو البواب الذي يمتلك المفاتيح والذي يتم خداعه في السماح للأشخاص الآخرين بالدخول.

ستحتاج إلى إلغاء الأذونات لإطلاق المتسللين.

لماذا لا توقف مصادقة multifactor عمليات استغلال OAuth؟

تعمل المصادقة Multifactor عن طريق مطالبتك بإدخال رمز الأمان عند محاولة تسجيل الدخول من خلال كلمة مرور.

مرة أخرى ، في هذا استغلال ، كلمات المرور ليست نقطة الدخول. لذا عندما يستخدم المتسللون مآزق OAuth ، فهم لا يحتاجون إلى إدخال كلمة مرور - الضحية التي خدعت في الحصول على إذن بالفعل.

وبحسب بحث شركة سيسكو ، "لا يُطلب من التطبيقات نفسها أن يكون لها عامل ثانٍ بمجرد منح المستخدم أذونات".

لذا ، ماذا أفعل إذا وقعت في شيء من قبيل خداع Gmail التصيد؟

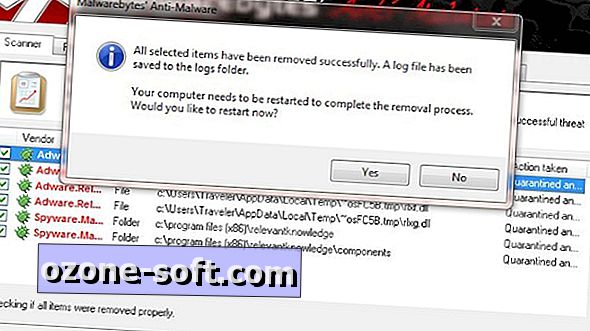

لحسن الحظ ، يكون الإصلاح أسهل في التعامل معه مما لو كنت قد سقطت في عملية اختراق تصيد معيارية. في حالة Google ، يمكنك إبطال الأذونات من خلال الانتقال إلى //myaccount.google.com/permissions. إذا تم إيقاف التطبيق المزيف ، كما فعلت Google مع خدعة مستندات Google ، فسيتم إبطال الإذن تلقائيًا أيضًا.

بالنسبة إلى الخدمات الأخرى التي تستخدم OAuth ، قد لا تكون بسيطة. ستحتوي معظم الخدمات التي تعتمد على OAuth على صفحة يمكنك من خلالها إدارة أذوناتك ، مثل صفحة تطبيقات Twitter. على الأجهزة التي تعمل بنظام Android 6.0 ، يمكنك إبطال الأذونات على مدير التطبيقات في إعداداتك.

للأسف ، هناك مئات الآلاف من التطبيقات التي تستخدم OAuth ، وليس الوقت الكافي لمعظم الأشخاص للعثور على جميع صفحات الأذونات الخاصة بهم.

مجلة CNET: تحقق من عينات من القصص التي ستجدها في إصدار كشك الصحف CNET.

الأمر معقد: يرجع تاريخه إلى عصر التطبيقات. يلهون بعد؟ هذه القصص تصل إلى صميم الموضوع.

ترك تعليقك