تم استهداف عدد من المشاهير هذا الأسبوع في هجوم كشف صور عارية - البعض قال أنه حقيقي ، والبعض الآخر وهمية - مخزنة في حسابات Apple iCloud. إليك ما نعرفه وما يعنيه ذلك بشأن أمان السحاب الخاص بك.

كيف تم اختراق حسابات المشاهير؟

وقع المشاهير الذين تسربت صورهم على iCloud ضحية نتيجة للهجمات المستهدفة ، وفقا لأحدث التقارير والمعلومات التي أصدرتها شركة آبل. هذا يعني أن الأشخاص الذين اخترقوا الحسابات يعرفون على الأرجح عناوين البريد الإلكتروني المرتبطة بحسابات المشاهير أو أنهم تمكنوا من الإجابة عن الأسئلة الأمنية التي منحتهم حق الوصول إلى الحسابات.

لا يزال من غير الواضح كيف كان المتسللون يعرفون الإجابات عن أسئلة أمان الحساب وحصلوا على أسماء المستخدمين للحسابات.

ماذا عن هذا الثقب الأمني؟

كان يعتقد أن المتسللين قد تمكنوا من الوصول إلى حسابات iCloud من خلال ثقب أمني في ميزة "العثور على آيفون" الخاصة بخدمة التخزين على الإنترنت والتي سمحت لهم بالقيام بهجمات القوة الغاشمة. باستخدام هجوم القوة الغاشمة ، يستخدم المتسللون برنامجًا نصيًا لتجربة العديد من اختلافات اسم المستخدم وكلمة المرور بشكل تلقائي في تتابع سريع حتى يتم تخمين التركيبة الصحيحة.

صحّحت أبل هذه الحفرة صباح الثلاثاء وأكدت أن هذه ليست الطريقة التي يستخدمها المتسللون لتسجيل الدخول إلى حسابات المشاهير.

ما زلت لا أفهم. انهم المشاهير.

على عكس الاعتقاد الشائع ، يستخدم معظم المشاهير التكنولوجيا بنفس الطريقة التي يستخدمها معظم الأشخاص غير المشهورين. لا تمنح Apple و Google وغيرهما من مشغلي التكنولوجيا الأساسيين بالضرورة إمكانية الوصول إلى ميزات الأمان الخاصة. إذا كانت هناك ميزات دعم الأمان المتاحة ، فإننا نأمل أن تقوم هذه الشركات بتوزيعها على جميع المستخدمين ، وليس فقط ذوي الامتيازات.

يتمتع المشاهير بنفس أدوات الأمان التي نوفرها ، لذلك فنحن جميعًا من الناحية التقانية ضعيفًا. ولكن بما أن وجوههم تزين أغلفة المجلات والشاشات ، فإنهم في نهاية المطاف يستهدفون في كثير من الأحيان.

لا يستفيد المشاهير دائمًا أيضًا من بروتوكولات الأمان المتوفرة. على سبيل المثال ، استنادًا إلى المعلومات المتوفرة حاليًا ، ربما تمت حماية هؤلاء المشاهير من الهجمات إذا كانوا يستخدمون التحقق من خطوتين ، مما يضيف خطوة إضافية إلى إجراء تسجيل الدخول الأساسي.

لماذا يقومون بتخزين الصور في السحابة في المقام الأول؟

غالبًا ما يتم تمكين خدمات النسخ الاحتياطي السحابي مثل iCloud و Google Upload الفوري من Apple ، لذا من الممكن تحميل الصور إلى iCloud دون علم المشاهير.

على سبيل المثال ، تقوم خدمة PhotoStream من iCloud تلقائيًا بتحميل الصور التي تلتقطها على جهاز Apple وتخزينها في iCloud لمدة 30 يومًا. مع تمكين تحميل Photo Stream ، يمكن الوصول إلى هذه الصور من أي جهاز ، بغض النظر عن مكان وجودك في العالم ، باستخدام بيانات اعتماد iCloud.

يجب أن أكون قلقا؟

على الرغم من أنك لست براد بيت أو كاميرون دياز ، فقد حان الوقت لمراجعة أمان iCloud الخاص بك. الصور ليست هي العناصر الوحيدة المخزنة في iCloud - يمكن أيضًا تخزين جهات الاتصال الخاصة بك ، وموقع جهاز iOS ، والملاحظات. فيما يلي بعض الخطوات التي يمكنك اتخاذها:

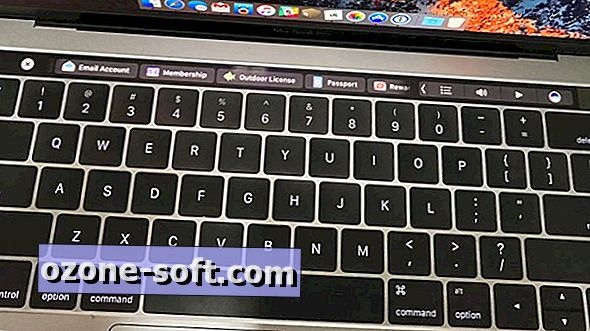

1. تمكين التحقق من خطوتين. الآن.

أكبر دفاع ضد القوة الغاشمة والهجمات المستهدفة لا يزال التحقق من خطوتين. لن يحميك من مشاكل مثل ثغرات الأمان ، لكنه لا يزال أفضل درع ضد القرصنة المستهدفة ، حيث يستطيع شخص ما الحصول على اسم المستخدم الخاص بك أو الإجابة على أسئلتك الأمنية الشخصية للوصول إلى حساب.

عند التمكين ، تضيف المصادقة الثنائية مستوى ثاني من المصادقة إلى تسجيل الدخول إلى الحساب. أحد الأمثلة الشائعة ، هو رمز يتم إرساله إلى جهاز محمول يجب استخدامه بالإضافة إلى اسم مستخدم وكلمة مرور لتسجيل الدخول إلى أحد الحسابات. اتبع هذه الخطوات لإعداد التحقق من خطوتين لمعرف Apple الخاص بك.

مخيبة للآمال ، تشير TechCrunch إلى أن تسجيل الدخول من خطوتين من Apple مصمم حقًا فقط لحماية المستخدمين من عمليات شراء البطاقات الائتمانية غير المصرح بها ، ولكن لا يزال من المهم تمكينها ، خاصة إذا قامت الشركة بتصحيح هذا الإشراف.

2. قم بتعطيل أي خدمات لا تستخدمها بالفعل

إذا كانت البيانات غير موجودة في المقام الأول ، فلا يوجد سبب لاختراقها.

هل تحتاج حتى إلى Photo Stream أو خدمات iCloud الأخرى مثل مزامنة جهات الاتصال؟ إذا لم يكن كذلك ، قم بتعطيل هذه الخدمات. للقيام بذلك ، انتقل إلى الإعدادات> iCloud على جهاز iOS الخاص بك وقم بتعطيل الخدمات غير الضرورية. بعد ذلك ، سجّل الدخول إلى iCloud.com واحذف أي مجموعات صور تم تحميلها سابقًا.

3. ضع في اعتبارك استخدام الإجابات المزيفة على أسئلة الأمان

هل ولدت أمك في شيكاغو؟ هذا شيء عظيم ، لكن ربما يجب عليك استخدام إجابة مختلفة. تشير معظم التقارير الأخيرة إلى أن الهاكرز استخدموا الهندسة الاجتماعية لتعلم إجابات على الأسئلة الأمنية للمشاهير ، الأمر الذي منحهم في النهاية حق الوصول إلى الحسابات. لمنع دخول المتصدرين أو المتسللين إلى حسابك ، يمكنك استخدام إجابات مزيفة وعشوائية لن يتمكنوا أبدًا من اكتشافها.

4. افعل نفس الشيء لخدمات الويب الأخرى

عندما تكون في ذلك ، فكر في تكرار الخطوات نفسها للخدمات السحابية الأخرى ، بما في ذلك Dropbox أو النسخ الاحتياطي التلقائي على Android أو Flickr. كلما زادت تصغير البيانات التي يتم تحميلها تلقائيًا في السحاب ، كلما زادت سيطرتك على معلوماتك الخاصة.

ملاحظة المحرر: تم تحديث القصة يوم الأربعاء الساعة 3:39 بتوقيت المحيط الهادي لتعكس أحدث التقارير حول التحقق من خطوتين وكيفية دخول المتسللين إلى الحسابات.

ترك تعليقك